Jaki światłowód wybrać i dlaczego warto?

Wybierasz światłowód do domu? Sprawdź, który rodzaj najlepiej odpowiada twoim potrzebom.

Wybierasz światłowód do domu? Sprawdź, który rodzaj najlepiej odpowiada twoim potrzebom.

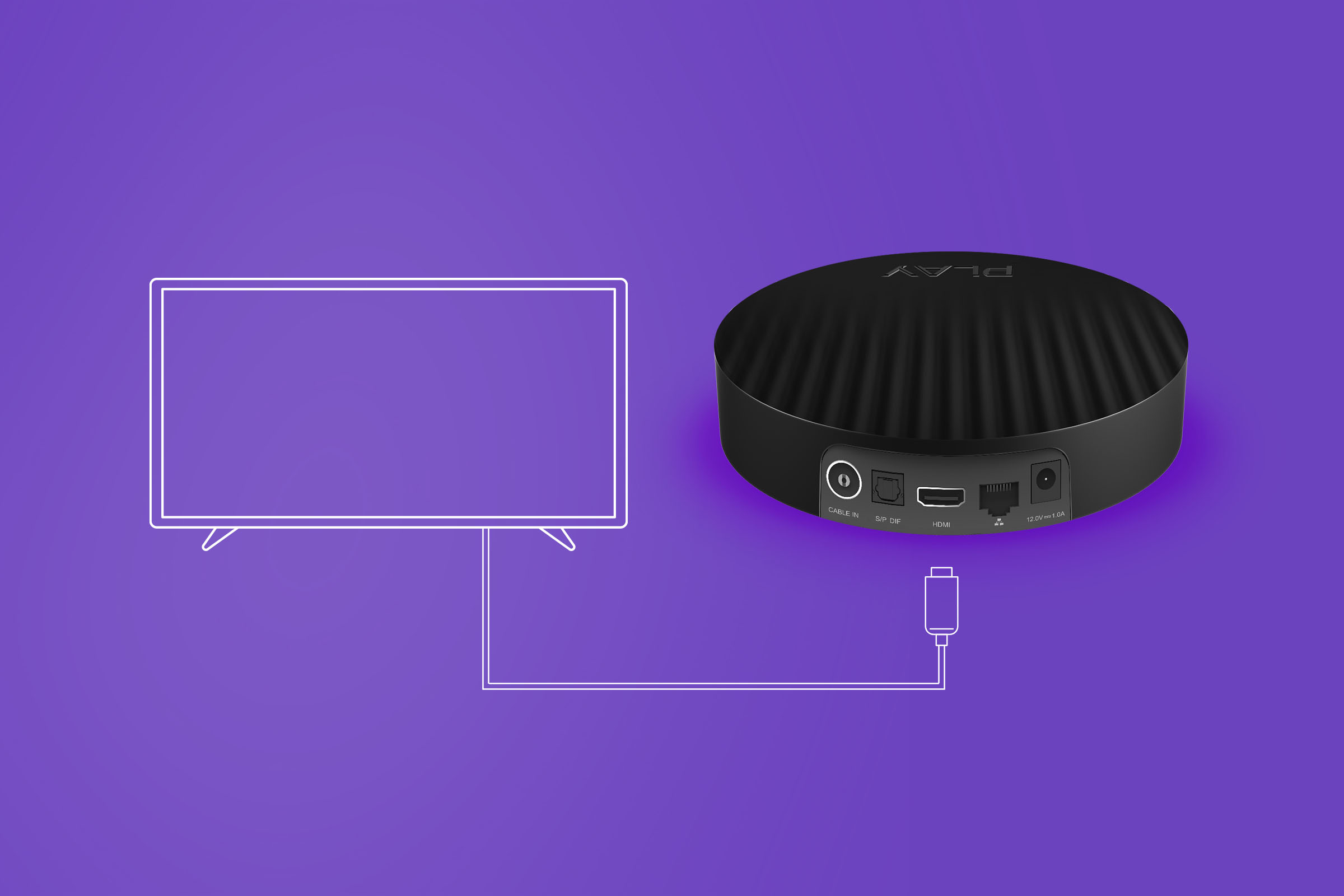

Telewizja Nowej Generacji od Play to zupełnie nowy dekoder, a jego instalacja jest bardzo prosta.

Dobieraj, wybieraj, przebieraj – serwisy streamingowe i pakiety kanałów w nowej ofercie Telewizji Nowej Generacji Play.

Prowadzenie hotelu przypomina dyrygowanie orkiestrą. Trzeba zgrać ze sobą obsługę recepcji, dział sprzątający, marketing i finanse, a jednocześnie zadbać o to, by gość czuł, że niczego mu nie brakuje. W tej sytuacji technologia nie jest już tylko dodatkiem – jest narzędziem, które pomaga zaoszczędzić czas, obniżyć rachunki i sprawić, że goście będą wracać z przyjemnością.

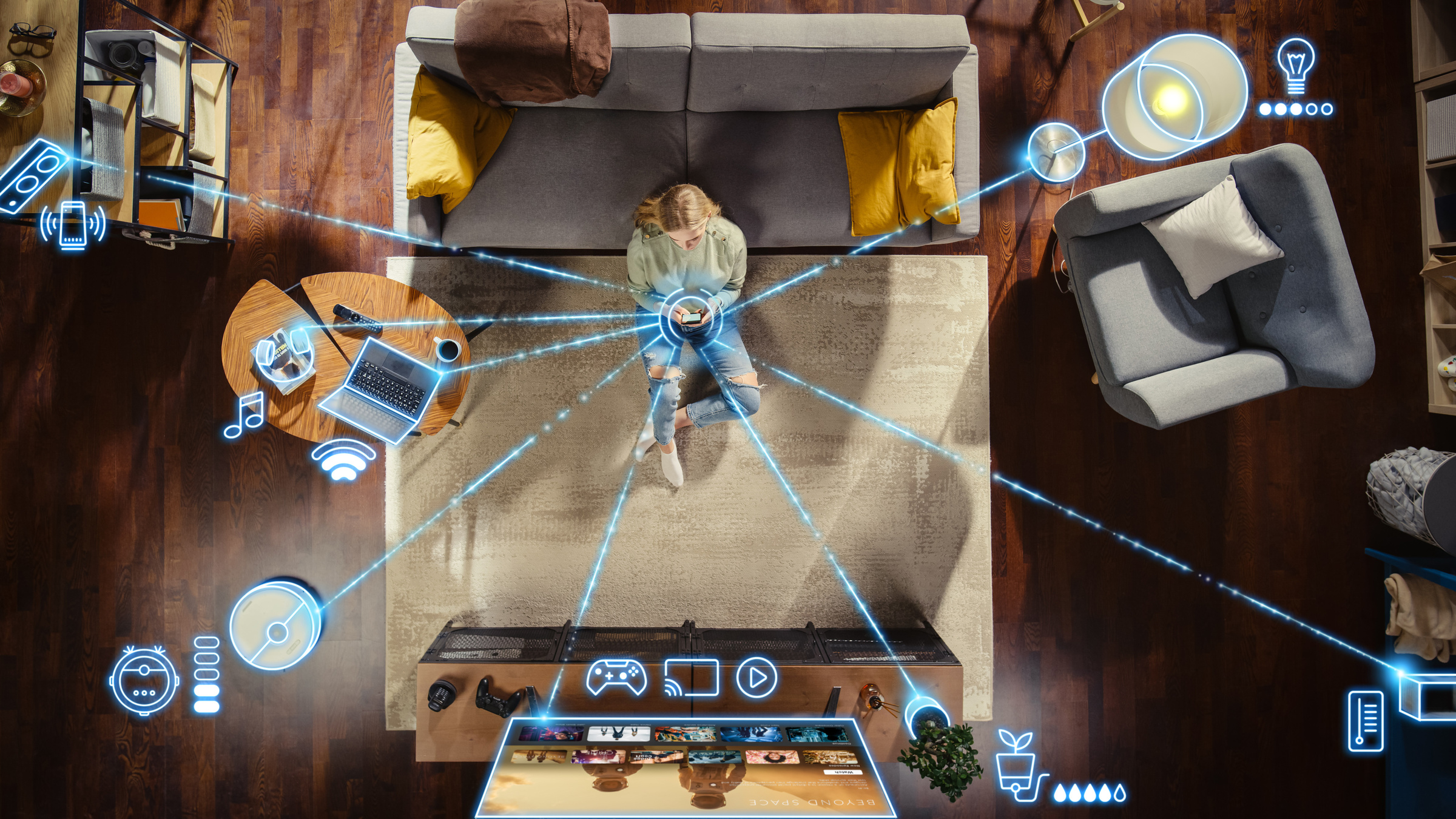

Dziś internet domowy może osiągnąć prędkość nawet do 8 Gb/s. Czy tak szybki internet ma sens w zwykłym domu lub mieszkaniu? Sprawdź!

Czy można korzystać przez rok z internetu i telewizji, a przy tym nie płacić nic albo wcale? Sprawdź jak to możliwe!

Gdy w firmie nastąpi atak ransomware, kopia zapasowa to najważniejszy element odzyskania ciągłości biznesowej.

Świąteczny czas skłania do poszukiwań prezentów, które mogą przynieść radość całej rodzinie.

Szukasz idealnego rozwiązania dla dziecka lub seniora? Sprawdź przygotowane przez nas oferty.

Światłowód to najpewniejszy sposób na szybki i stabilny dostęp do sieci. Dowiedz się, jak znaleźć najtańszy internet światłowodowy!

Sprawdź sprawdzone propozycje prezentów dla studentów. Od słuchawek i laptopa po subskrypcje i światłowód od Play.

Poznaj triki, które ułatwią naukę i zapamiętywanie. Szybciej, skuteczniej i bez stresu.